IOT (Internet of Things) zařízení, tedy ta, která lze nějakým způsobem připojit do internetu, postupují do všech odvětví. Dokonce i mezi erotické pomůcky. A jelikož je situace kolem zabezpečení některých IOT zařízení „veselá“, může tak být „veselo“ i v rozkroku.

V březnu se například objevila velká analýza společnosti ESET, která se zaměřuje na chyby v těchto dvou hračkách pro dospělé:

- We-Vibe Jive

- Lovense Max

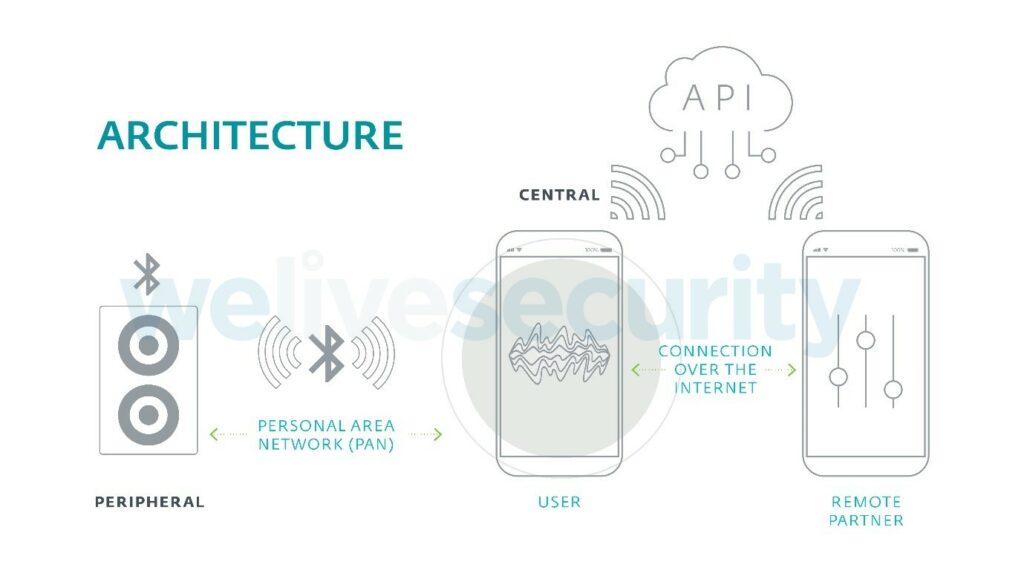

Vzhledem k tomu, že celá architektura vypadá následovně, je tam spousta míst, kde se může nějaká slabina objevit. A to se i potvrdilo.

Složitější než bezdrátové otevírání vrat

Rizikových míst je tam dokonce více než u typického IOT zařízení pro bezdrátové otevírání garážových vrat či zapínání světel. Navíc se totiž využívá lokální bluetooth komunikace mezi mobilní aplikací a „hračkou“. A též do ovládání nevstupuje jen uživatel erotické hračky, ale i potenciální partner, který může sedět úplně jinde a mít tak pindíka / pipinku pod vzdálenou kontrolou. Že může být nějaká chyba i v samotné komunikaci mezi cloudem a mobilní aplikací nebo v samotné cloudové službě, to je všeobecné riziko jakéhokoliv IOT zařízení.

Do rozkroku vstup povolen

První objevený problém je už v bluetooth komunikaci mezi hračkou a telefonem, kdy se lze do párování vnutit jakýmkoliv cizím zařízením v dosahu a neexistuje tam žádný autorizační proces. Je to tedy podobné jako s chytrou kulmou na vlasy, o které jsem psal v minulosti. Tady tak lze uplatnit útok typu MitM (Man in the Middle), kdy mezi hračkou a mobilním telefonem uživatele figuruje zařízení útočníka, které komunikaci odchytává nebo do ní vhodně vstupuje.

U zařízení Lovense navíc bylo možné uplatnit brute-force útok z internetu a zkusit tak vzdáleně ovládnout právě zapnuté cizí hračky tohoto výrobce. To bylo možné díky nedostatečné unikátnosti tokenů jednotlivých zařízení, které mohou být ovladatelné přes URL https://api2.lovense.com/c/<TOKEN>. To, že existuje i skupina uživatelů, kteří vlastní token sdílí veřejně, to snad ani nebudu rozebírat.

Našlo se ještě pár dalších nedostatků, nicméně vše je popsáno v článku „Sex in the digital era: How secure are smart sex toys“ na Welivesecurity.com a přiložené PDF zprávě, včetně několika video ukázek.

IOT pás cudnosti: Zamknout přes internet, odemknout bruskou!

Tohle všechno je ale nic proti IOT pásu cudnosti „Cellmate Chastity Cage“ od společnosti Qiui, který byl v minulém roce testován organizací Pen Test Partners. Tam totiž bylo technicky možné převzít kontrolu nad všemi aktivními pásy cudnosti v horizontu několika dnů. Bylo tak možné získat citlivé informace uživatelů pásů (jejich skutečné jméno, telefonní číslo, datum narození, lokalitu z GPS, …), ale též pás cudnosti přes internet zamknout!

A teď pozor! Zařízení bylo možné přivést do stavu, kdy bylo přes internet zamknuto a nebylo ho možné odemknout jinak, než fyzickým zásahem. A zde pozor podruhé: tento pás cudnosti nemá žádnou fyzickou pojistku ani mechanismus pro nouzové otevření! Zámek je navíc natolik poctivý, že existují vlastně jen dvě řešení, jak tuhle věc z „piňďouru“ sundat:

- Použít úhlovou brusku ala flexu a doufat, že si kromě pásu cudnosti neuříznete i něco jiného.

- Mít někoho šikovného k ruce (spíše k noze), kdo nožem vyřízne (připevněno lepidlem) a vydloubne správný kus plastu, a na správné vodiče uvnitř pošle přesně 3 volty, které způsobí otevření zámku.

Pár tipů na demontáž:

- Youtube návod na demontáž pásu cudnosti formou aplikace 3V na konektory uvnitř

- Úhlové brusky Parkside v Lidlu

Ransomware: chceš to odemknout? Zaplať!

Třešničkou na dortu je, že na github.com byl dokonce nalezen zdrojový kód ransomwaru (napsaný v Pythonu), který právě tuto fatální chybu v komunikaci zneužívá a dokáže hromadně pásy cudnosti zamknout. A jak to už u ransomwaru bývá, do mobilní obslužné aplikace doručí vzkaz, že pokud chcete odemknout, je potřeba nejprve zaplatit (například v bitcoinech)…

Napsat komentář